Cyber security

I dati sulla Cybersecurity ci dicono che nel 2020 c’è stato un grave incremento degli attacchi hacker. L’incremento riscontrato tra il 2019 e il 2020 è del +12%. Nel 56% dei casi gli attacchi hanno avuto conseguenze gravi per chi li subisce, nel 44% l’impatto è stato di media gravità. Nel 42% dei casi il cyber-attack avviene tramite malware, con il ransomware che spicca tra le metodologie più utilizzate.

Appare evidente che la minaccia degli attacchi è reale e che intervenire solo quando il danno è fatto può avere conseguenze molto gravi sia dal punto di vista economico sia dal punto di vista della reputazione.

E’ quindi necessario ragionare con un’ottica preventiva di risk management, individuando i punti di debolezza di un sistema per intervenire prima che vengano sfruttai per fini criminali.

il 94% di tutti i malware viene consegnato tramite e-mail ed ogni 10 secondi si verificano attacchi ransomware

Gli analisti di Cybersecurity Ventures prevedono che i costi associati ai crimini informatici cresceranno annualmente del 15% nei prossimi cinque anni.

QUALI SOLUZIONI OFFRIAMO?

Come minimo è fondamentale disporre di un firewall perimetrale con tecnologia IPS (Intrusion Prevention System) mantenendolo aggiornato in automatico e settando il sistema per l’invio di alert in caso di falle gravi di sicurezza rilevate, installare un sistema di filtro della posta elettronica con intelligenza artificiale ed una protezione endpoint sui dispositivi (Antivirus) adeguata, purtroppo a volte questo non è sufficiente e solo un sistema di backup solido antiransomware può essere di aiuto.

Offriamo varie soluzioni di Cybersecurity integrate di altissimo livello per le quali siamo certificati e possiamo contare sulla partnership con le case produttrici di tali soluzioni e degli specialisti dei centri di threat prevention and resoluzion.

Per quanto riguarda le soluzioni di backup siamo certificati VEEAM Backup ed adottiamo tecnologie certificate antiransomware.

Stiamo inoltre seguendo una nuova filosofia in questo ambito e cioè di erogare il monitoraggio di tutta l’infrastruttura sensibile e garantire un immediato intervento 24/7 grazie alla cybersecurity as a service, offerta direttamente dal produttore.

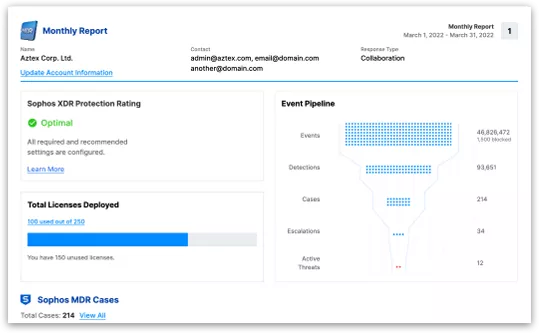

Segnalare le minacce non è una soluzione. È Solo l’inizio.

Più aziende si affidano

a Sophos per i servizi di Managed Detection and

Response (MDR) rispetto a qualsiasi altro vendor di

cybersecurity

Un SOC (Security Operations Center) Subito A Tua Disposizione

Un SOC (Security Operations Center) Subito A Tua Disposizione

Compatibile Con La Tua Struttura Esistente

Compatibile Con La Tua Struttura Esistente

Rilevamento E Risposta Alle Minacce 24/7

Un SOC (Security Operations Center) Subito A Tua Disposizione

Più Di 15.000 Clienti Utilizzano

Sophos Managed Detection And

Response.

Nessun altro vendor riesce ad avvicinarsi a questi risultati.

Managed Detection and Response

Rilevamento e risposta più rapidi e accurati per le SecOps e le IT Ops

Managed Detection and Response

I Servizi Di Managed Detection

and Response Offrono Risultati

Di Cybersecurity Superiori.

a cura di esperti che rilevano e rispondono agli attacchi

informatici che colpiscono i tuoi computer, server, reti, workload del cloud,

account di posta elettronica e altro.

Rileviamo più cyberminacce rispetto a quelle che i soli prodotti di sicurezza sono in grado di identificare.

Svolgiamo indagini e intraprendiamo azioni per conto tuo, per impedire alle minacce di interferire con le tua attività commerciali.

Identifichiamo la causa originaria delle minacce, per prevenire incidenti futuri.

Sempre Più Organizzazioni

Si Affidano A Sophos MDR.

I nostri esperti rilevano e neutralizzano le minacce più rapidamente, rispetto agli altri vendor.

Blocca Le Minacce Sul Nascere

Sophos MDR È Compatibile Con Gli Strumenti Di Cybersecurity Che Già Usi

Monitora Il Traffico Di Rete Interno E Accelera Il Rilevamento Dell’Attività Sospetta

Un servizio di MDR che va incontro alle tue esigenze

Sophos MDR è un servizio di sicurezza gestita che va incontro alle tue esigenze specifiche,

permettendoti di raggiungere i tuoi traguardi commerciali e di sicurezza.

Puoi scegliere le opzioni di servizio che riflettono i tuoi obiettivi.

Compatibile Con Il Tuo Ambiente

Compatibile Con Le Tue Esigenze

Compatibile Con Le Tue Esigenze

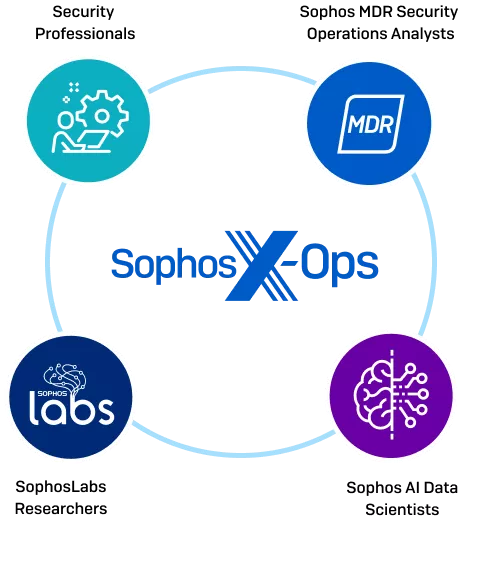

Intelligence Sulle Minacce Leader Di Settore, Con Sophos X-Ops

Analisti SecOps Di Sophos MDR

I nostri analisti individuano gli indicatori di compromissione (IoC), scoprono nuovi modi per svolgere il threat hunting e identificano nuovi hacker e gang di cybercriminali.

Esperti di data science di Sophos AI

Sophos Artificial Intelligence crea tecnologie all’avanguardia nell’ambito della data science e del machine learning, per assistere gli operatori umani nell’identificazione e nella risposta ad attacchi avanzati e hacker estremamente abili.

Ricercatori dei SophosLabs

I SophosLabs, il nostro team di esperti leader di settore nell’ambito della ricerca sulle minacce, offrono analisi approfondita del malware, delle tattiche, tecniche e procedure sfruttate dai cybercriminali, dei file e degli URL dannosi, nonché degli indicatori di compromissione.

Professionisti di Cybersecurity

Il team Sophos X-OPS garantisce una profondità di analisi che nessun altro vendor è in grado di offrire. Aiuta i CISO e il personale informatico che opera in prima linea a capire come sono strutturate le minacce, con informazioni in tempo reale su come vengono distribuite e su come agiscono, delineando così il profilo completo di un attacco.

Più Valore Per La Tua Azienda

Un migliore ritorno sugli investimenti grazie all’integrazione con le soluzioni di sicurezza già in uso

I nostri analisti possono rilevare le minacce e intraprendere azioni di risposta utilizzando le attuali tecnologie di cybersecurity

Una riduzione del rischio e dei costi associati agli incidenti e ai casi di violazione

Il nostro team di esperti rileva e risponde ad attacchi ransomware e ad altre minacce prima che possano violare i dati o interferire con le tue attività.

Più tempo per il personale IT e di sicurezza, che si può quindi focalizzare sullo sviluppo commerciale dell’azienda

Mettiamo a tua disposizione esperti, processi e tecnologie di altissimo livello per rilevare e rispondere alle minacce, in modo tale che i tuoi team interni possano concentrarsi sulla crescita della tua azienda.

Maggiore idoneità a una copertura cyberassicurativa

Sophos MDR attenua il rischio dell’azienda e soddisfa molti dei requisiti delle cyberassicurazioni, garantendo ad esempio rilevamento e risposta alle minacce 24/7.

Rilevamento E Risposta Più Rapidi

E Accurati Per Le SecOps E Le IT Ops

Individua le minacce e risolvi i problemi informatici

Un rilevamento più rapido per una risposta più rapida

Riduci i rischi, filtra le informazioni superflue

XDR Per Tutti

Riduci I Tempi Di Rilevamento E Indagine

Alcuni esempi delle opzioni disponibili includono:

- Perché un computer è particolarmente lento? È in attesa di riavvio?

- Su quali dispositivi sono presenti vulnerabilità note, servizi sconosciuti o estensioni del browser non autorizzate?

- Ci sono programmi in esecuzione sul computer che dovrebbero essere rimossi?

- Visualizzazione di dispositivi non gestiti e non protetti, ad es. laptop, telefoni cellulari e appliance IoT

- Ci sono processi che stanno cercando di stabilire una connessione di rete su porte non standard?

- Ci sono processi che hanno recentemente modificato file o chiavi di registro?

- Quali sono i programmi che causano problemi di rete in ufficio?

- Analisi dei security group nel cloud, per identificare le risorse esposte all’Internet pubblico

Concentrati sugli elementi importanti

XDR Per Tutti

Accelera La Tua Incident Response

Quando hai sottomano tutte le informazioni di cui hai bisogno, rispondere rapidamente diventa semplicissimo, anche se il dispositivo interessato si dovesse trovare in un altro luogo. Puoi utilizzare la stessa console di gestione basata sul cloud per accedere ai dispositivi da remoto e svolgere ulteriori indagini, installare e disinstallare software o correggere altri problemi.

Con uno strumento a riga di comando è possibile:

- Terminare processi attivi

- Eseguire script o programmi

- Modificare file di configurazione

- Installare/disinstallare software

- Riavviare i dispositivi

- Eseguire strumenti di analisi approfondita di terze parti

Più i dati sono completi, maggiore sarà la precisione dei rilevamenti

Ambito Dei Dati

Sophos XDR utilizza sia dati in tempo reale che cronologici per fornirti rapidamente informazioni di importanza critica sui dispositivi che ti interessano, anche se in quel momento sono off-line. Nel corso di un’indagine attiva puoi, ad esempio, accedere a dati sempre aggiornati sui tuoi endpoint per scoprire cosa succede in tempo reale. Puoi quindi utilizzare i dati archiviati nel cloud sul Sophos Data Lake per effettuare un confronto incrociato con le informazioni relative alla rete e ottenere una prospettiva più ampia dell’incidente o di quello che è accaduto sui dispositivi che sono stati compromessi in un attacco. Sono inclusi come opzione standard 90 giorni di conservazione dei dati su disco e 30 giorni sul cloud.

Fonti di dati

Soluzioni impostate sulle basi

della migliore protezione in assoluto

La maggior parte degli strumenti XDR costringe gli utenti a sprecare tempo prezioso con incidenti che sarebbe stato possibile bloccare automaticamente. Sophos offre la combinazione ideale tra XDR e la migliore protezione per endpoint e server disponibile nel settore. Insieme, i nostri prodotti bloccano la maggior parte delle minacce prima ancora che sia necessaria un’indagine manuale. Tutto questo si traduce in un carico di lavoro meno pesante, con meno informazioni superflue, per permetterti di focalizzarti sugli ambiti lavorativi che ti interessano di più

Blocco delle minacce sconosciute

Compatibile Con Le Tue Esigenze

Blocco degli exploit

Blocco degli hacker

Supporto di piattaforme e sistemi operativi multipli

La Migliore Protezione Endpoint In Assoluto

Le funzionalità di Intercept X Endpoint

Endpoint Detection and Response (EDR)

Extended Detection and Response (XDR)

Antiransomware

Tecnologia Di Deep Learning

Exploit Prevention

Managed Detection and Response

Mitigazione degli Active Adversary

Gestione centrale

Synchronized Security

Tutto il potere di una rete neurale di Deep Learning

Come bloccare il ransomware sul nascere

Un sistema intelligente di rilevamento e risposta alle minacce endpoint (EDR)

Il primo sistema di EDR progettato per gli analisti di sicurezza e gli amministratori IT

Intercept X Advanced with XDR consente di formulare domande su eventi endpoint passati e attuali. Permette di individuare proattivamente gli active adversary, o di utilizzare la gestione operativa dei sistemi informatici per garantire l’integrità del sistema di IT security. Quando viene identificato un problema in remoto, aiuta a implementare un’azione di risposta precisa e accurata. Cominciando con la migliore protezione disponibile, Intercept X previene le violazioni dei sistemi prima ancora del loro inizio. Riduce il numero di elementi su cui indagare e aiuta a risparmiare tempo prezioso.

- La protezione più efficace, unita a potenti funzionalità di EDR

- Aggiunta di competenze, non personale

- Progettata per la gestione operativa dei sistemi informatici e per il threat hunting

Extended Detection and Response (XDR)

Intercept X Advanced with XDR è l’unica soluzione XDR nel settore in grado di sincronizzare la protezione nativa di endpoint, server, firewall, e-mail, cloud e O365. Puoi così ottenere una prospettiva olistica dell’ambiente dell’organizzazione, con un set di dati più completi e analisi approfondite per offrire opzioni di rilevamento, indagine e risposta alle minacce, sia per interi team SOC dedicati che per singoli amministratori IT.

- Effettua un controllo incrociato degli indicatori di compromissione provenienti da origini di dati multipli, al fine di identificare con precisione una minaccia e neutralizzarla

- Utilizza gli eventi firewall di ATP e IPS per svolgere indagini su host sospetti e identificare i dispositivi non protetti all’interno dell’ambiente informatico

- Determina i problemi della rete di un ufficio specifico e scopri qual è l’applicazione che li ha causati

- Trova i dispositivi non gestiti, IoT e appartenenti a utenti guest all’interno dell’ambiente dell’organizzazione

Managed Detection and Response

- Threat hunting: Individuazione proattiva e operativa 24/7, a cura del nostro team selezionato di analisti esperti in materia di minacce, per determinare il potenziale impatto e il contesto degli attacchi mirati all’azienda.

- Risposta: Avvio da remoto di azioni volte a fermare, contenere e neutralizzare le minacce per conto delle organizzazioni, al fine di bloccare tutti gli attacchi, anche quelli più sofisticati

- Miglioramento continuo: Consigli pratici per risolvere la causa originaria degli incidenti che si ripetono, per impedire che si verifichino di nuovo

Protezione di tutti gli endpoint, su qualsiasi piattaforma

Protezione Endpoint basata sul cloud

Sincronizzazione tra firewall e protezione endpoint

Potenziate il vostro sistema di difesa, con soluzioni che comunicano tra di loro. Synchronized Security consente a endpoint e firewall di condividere dati di intelligence in tempo reale. Il risultato è un livello di protezione superiore contro le minacce avanzate, che permette quindi di risparmiare tempo prezioso per la risposta agli incidenti.

- Isolamento automatico dei computer infetti.

- Rimozione immediata del malware.

- Visibilità al 100% su tutte le app presenti nella rete.

Protezione Endpoint: Specifiche tecniche

|

Caratteristiche |

Intercept X Advanced |

Intercept X Advanced with XDR |

Intercept X Advanced with MDR |

Intercept X Advanced with MDR Complete |

|---|---|---|---|---|

| SUPERFICIE DI ATTACCO | ||||

| Web Security |

|

|

|

|

| Download Reputation |

|

|

|

|

| Controllo web / Blocco degli URL in base alla categoria di appartenenza |

|

|

|

|

| Controllo delle periferiche |

|

|

|

|

| Controllo delle applicazioni |

|

|

|

|

| PRIMA DELL’ESECUZIONE NEI DISPOSITIVI | ||||

| Rilevamento antimalware con deep learning |

|

|

|

|

| Scansione antimalware dei file |

|

|

|

|

| Live Protection |

|

|

|

|

| Analisi del comportamento in pre-esecuzione (HIPS) |

|

|

|

|

| Blocco delle applicazioni potenzialmente indesiderate (PUA) |

|

|

|

|

| Intrusion Prevention System |

|

|

|

|

| BLOCCO DELLE MINACCE IN ESECUZIONE | ||||

| Data Loss Prevention (prevenzione della perdita di dati) |

|

|

|

|

| Analisi del comportamento in fase di esecuzione (HIPS) |

|

|

|

|

| Antimalware Scan Interface (AMSI) |

|

|

|

|

| Rilevamento del traffico malevolo (Malicious Traffic Detection, MTD) |

|

|

|

|

| Exploit Prevention |

|

|

|

|

| Mitigazione del comportamento dei cybercriminali |

|

|

|

|

| Protezione antiransomware per i file (CryptoGuard) |

|

|

|

|

| Protezione del disco e del record di avvio (WipeGuard) |

|

|

|

|

| Protezione contro gli attacchi man-in-the-browser (Safe Browsing) |

|

|

|

|

| Ottimizzazione del lockdown delle applicazioni |

|

|

|

|

| RILEVAMENTO | ||||

| Live Discover (formulazione di query SQL su ambienti diversi per il threat hunting e la protezione dell’integrità delle IT security operation) |

|

|

|

|

| Libreria di Query SQL (query pre-compilate e completamente personalizzabili), Rilevamento e definizione di priorità per gli eventi sospetti |

|

|

|

|

| Rilevamento e definizione di priorità per gli eventi sospetti |

|

|

|

|

| Accesso rapido, archiviazione dei dati su disco (fino a 90 giorni) |

|

|

|

|

| Origini di dati che coinvolgono prodotti multipli, ad es. Firewall, Email (Sophos XDR) |

|

|

|

|

| Query su prodotti multipli (Sophos XDR) |

|

|

|

|

| Archiviazione nel cloud con Sophos Data Lake |

30 giorni |

30 giorni |

30 giorni |

|

| Query pianificate |

|

|

|

|

| INVESTIGAZIONE | ||||

| Casi di minacce (Root Cause Analysis) |

|

|

|

|

| Analisi antimalware con Deep Learning |

|

|

|

|

| Dati di intelligence avanzata sulle minacce disponibili su richiesta, forniti direttamente da Sophos X-Ops |

|

|

|

|

| Esportazione dei dati attraverso analisi approfondite |

|

|

|

|

| CORREZIONE | ||||

| Rimozione automatizzata del malware |

|

|

|

|

| Synchronized Security Heartbeat |

|

|

|

|

| Sophos Clean |

|

|

|

|

| Live Response (per indagare e intraprendere azioni da remoto) |

|

|

|

|

| Isolamento degli endpoint su richiesta |

|

|

|

|

| “Clean and Block” con un solo click |

|

|

|

|

| THREAT HUNTING E RISPOSTA ALLE MINACCE CON SUPERVISIONE UMANA | ||||

| Threat hunting con indizi 24h su 24 |

|

|

||

| Controlli dello stato di integrità della sicurezza |

|

|

||

| Conservazione dei dati |

|

|

||

| Report sulle attività |

|

|

||

| Rilevamento degli active adversary |

|

|

||

| Neutralizzazione delle minacce e azioni correttive |

|

|

||

|

Incident Response a 360 gradi: le minacce vengono eliminate completamente Richiede la versione completa dell’agente Sophos XDR (protezione, rilevamento e risposta) |

|

|||

| Root Cause Analysis: per prevenire incidenti simili in futuro |

|

|||

| Contatto dedicato per la risposta agli incidenti |

|

|||

| ZERO TRUST NETWORK ACCESS | ||||

| Agent ZTNA integrato |

|

|

|

|

| Policy di accesso e controllo ZTNA | Opzionale | Opzionale | Opzionale | Opzionale |

Site Links

I nostri settori

Informazioni societarie

NUMEROUNO ICT srl

Via Pio Borri 14, 52100, Arezzo (IT)

P.Iva: 02362380517

SDI: M5UXCR1

@-mail: numerounoict@pec.it